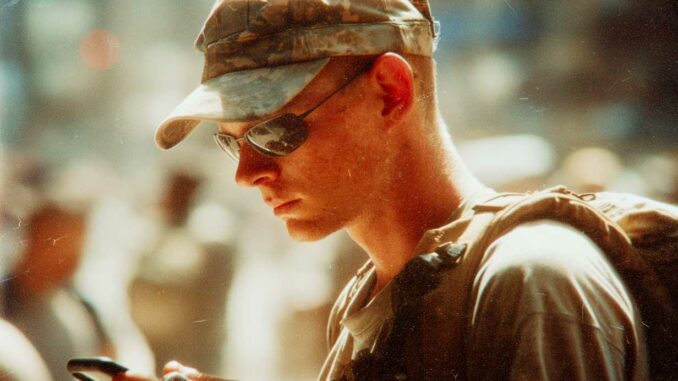

L’US Army révèle que des combattants étrangers recrutent des soldats sur LinkedIn, Reddit et Indeed pour espionnage, ciblant notamment les jeunes engagés.

En résumé

Des puissances étrangères utilisent les plateformes professionnelles et sociales — LinkedIn, Reddit, Indeed — pour identifier, démarcher et recruter des soldats américains afin d’obtenir des renseignements sensibles. Lors de la conférence AUSA 2025, l’US Army Counterintelligence Command a mis en garde que cette menace est quotidienne, particulièrement à l’égard de soldats ayant des revenus complémentaires ou des projets de publication. Des cas récents comme celui de Taylor Adam Lee, arrêté pour tentative de transmission de données du char M1A2 à la Russie, illustrent la gravité du phénomène. Face à ce recrutement numérique de soldats, l’armée appelle à la vigilance des cadres de proximité, à l’examen minutieux des emplois secondaires, et à la coopération avec le contre-espionnage pour identifier les signaux faibles avant qu’un individu ne bascule vers l’acte de trahison.

Une menace numérique ciblée : mécanismes et portée

L’information centrale révèle que des combattants étrangers pratiquent le démarchage en ligne actif à l’encontre des militaires américains. Ils utilisent des plateformes comme LinkedIn, Indeed et Reddit comme vecteurs de contact initial. Cette stratégie s’inscrit dans une logique d’espionnage par recrutement indirect, en ciblant les militaires pour qu’ils fournissent des données classifiées.

Selon Scott Grovatt, agent régional du contre-espionnage, les nouvelles recrues de l’armée en 2025 utilisent plus que jamais des appareils numériques. Beaucoup complètent leurs revenus avec un travail secondaire — ce qui les expose au risque de collaborer involontairement à des entités étrangères sous couvert de missions civiles. On évoque des civilisations concurrentes utilisant des offres de “consultant”, “spécialiste” ou “recherche technologique” pour capter l’intérêt de soldats. Un simple projet de recherche ou papier technique mentionné dans un bar ou un dossier pourrait déclencher un suivi, selon Grovatt.

Pour atténuer cette vulnérabilité, l’armée mise sur la formation des cadres de proximité (chefs d’équipe, sous-officiers) pour identifier des signaux d’alerte. Si un soldat évoque des travaux de recherche externes ou des contacts non vérifiés, ces chefs sont encouragés à dialoguer, escalader à l’unité de contre-espionnage ou analyser les demandes d’emplois secondaires. Le but : agir tôt, prévenir la radicalisation opérationnelle vers l’espionnage.

Cas concrets : espionnage interne et arrestations

L’article mentionne deux cas récents pour illustrer la gravité de la menace.

Le premier est Taylor Adam Lee, âgé de 22 ans, stationné à Fort Bliss, inculpé pour avoir tenté de transmettre des informations sensibles de défense nationale à la Russie, notamment des données techniques sur le char M1A2 Abrams, via carte mémoire ou autres supports. Lee détenait une habilitation de sécurité Top Secret / Sensitive Compartmented Information. Ce cas met en lumière que même des militaires de rang subalterne peuvent disposer de connaissances techniques sensibles. L’affaire remonte à août 2025.

Un autre cas évoqué est celui de Sgt Korbein Schultz, analyste du renseignement, qui a reconnu avoir vendu des documents relatifs aux capacités militaires US à des entités liées à la Chine à partir de 2022. Il a été condamné à 84 mois de prison en 2025. Sa trahison illustre le risque pour les analystes, détenteurs d’accès élevés, de devenir cibles internes.

Ces exemples soulignent que la menace n’est pas hypothétique : des dossiers sensibles — manuels techniques, photos, plans — circulent déjà au-delà des murs sécurisés. L’arsenal de données internes aux forces armées devient un champ vulnérable dans l’espace numérique.

Enjeux techniques : recrutement numérique, collecte et exploitation

Le bon profil et la technique d’approche

Les recruteurs étrangers ciblent des profils spécifiques : soldats à l’habilitation de sécurité, techniciens, spécialistes IA, ingénieurs, analystes. Ils exploitent les données professionnelles en ligne, les intérêts techniques ou publications antérieures. La première approche est souvent subtile : commentaires flatteurs, proposition de collaboration ou de mission externe. Au fil du temps, la relation évolue vers la demande de renseignement opérationnel.

Le chemin de l’engagement cognitif

Plutôt que de demander des secrets dès le départ, le processus est progressif. On démarre avec des sujets non sensibles, on gagne la confiance, puis on glisse vers des requêtes techniquement plus compromettantes. Cela facilite la pénétration psychologique. Le risque est aggravé quand le soldat accepte de produire des écrits ou rapports qui paraissent inoffensifs mais livrent des fragments techniques exploitables.

Transition vers l’espionnage opérationnel

Une fois la relation établie, l’adversaire peut demander des schémas de systèmes militaires, de l’information sur les exercices, des capacités techniques, des plans d’armes. Ces données servent ensuite à des analyses de vulnérabilité, à la reproduction technologique, ou à la planification d’actions ciblées. Les renseignements « exportés » peuvent arriver via des archives numériques (cartes, clés USB), des échanges cryptés, ou des contrats fictifs comme “consultant technique”.

Impacts organisationnels et sécurité interne

L’armée américaine est confrontée à plusieurs risques institutionnels :

- Érosion de la confiance interne : si des soldats sont suspectés d’espionnage, cela sape la cohésion, l’esprit de corps et la confiance dans les systèmes d’habilitation.

- Charge accrue de contrôle et de filtrage : plus de vérifications, audits de sécurité, inspections de communications, examens de demandes d’emploi secondaire.

- Dilution des ressources de contre-espionnage : la priorité à la surveillance interne peut détourner les forces du contre-espionnage vers la menace extérieure.

- Risque de fuite de technologie ou de doctrine : des informations — même techniques ou logicielles — peuvent bénéficier à un adversaire stratégique.

L’armée doit renforcer la sensibilisation, instaurer des contrôles plus stricts sur les activités en ligne des soldats — sans pour autant étouffer la liberté d’expression ou la vie privée. Cela exige un équilibre délicat.

Contre-mesures stratégiques et recommandations

- Formation constante sur les risques numériques

Intégrer dès la formation initiale des modules sur l’espionnage numérique, recruteurs en ligne et techniques de manipulation. Les soldats doivent reconnaître les signaux (offres suspectes, demandes imprévues) et savoir signaler. - Supervision des emplois secondaires

Scruter toute activité rémunérée externe, surtout les publications techniques ou fonctions de consultant. Les approbations doivent passer par des cellules de sécurité ou de contre-espionnage. - Renforcement des systèmes internes de détection

Monitoring des communications internes, analyses comportementales, systèmes d’alerte de données exfiltrées. Intelligence artificielle pour identifier des anomalies dans les requêtes ou transferts de documents. - Encadrement des profils sensibles

Pour les personnels avec habilitations importantes : examens périodiques, vérifications financières, entretiens psychologiques, audits de sécurité renforcés. - Culture du signalement préventif

Encourager les chefs d’équipe à discuter ouvertement des doutes, à alerter sans stigmatisation, à impliquer le contre-espionnage avant que l’affaire ne dégénère. - Sanctions exemplaires

Publier des cas judiciaires — comme celui de Lee ou Schultz — pour dissuader l’acte. Montrer que trahir son pays n’est pas prescrit.

Cet état de fait n’est pas un simple problème de phishing : il révèle une faille structurelle dans le lien entre le personnel militaire et le monde numérique civil. Tant que les plateformes sociales et professionnelles restent ouvertes, les soldats sont des cibles. L’armée américaine affronte une vulnérabilité cognitive autant que technique.

La prolifération des affaires d’espionnage à petite échelle — souvent récompensées par quelques milliers de dollars — suggère que le bouquet de renseignements compromis pourrait être vaste, sans que chaque cas n’attire l’attention. Un soldat “modeste” peut livrer un fragment exploitable : un plan, un algorithme, un protocole.

En parallèle, l’évolution technologique (IA, big data, reconnaissance de profils) rend la tâche adversaire plus simple. Le contre-espionnage américain devra se moderniser : pas seulement du blindage, mais de l’intelligence adaptative, de la détection prédictive.

Certains dans la hiérarchie militent pour une surveillance stricte des présences en ligne des soldats. D’autres redoutent la dérive vers une société de suspicion permanente. Le défi est politique autant que sécuritaire : protéger sans opprimer, surveiller sans intimider.

La question qui reste sur la table : quelle proportion du personnel est effectivement ciblée ? Les cas médiatisés ne sont que la partie émergée. Et si une grande partie de l’intérieur était déjà recrutée sans que l’on sache ? Le danger ne vient pas seulement des réseaux étrangers, mais de l’infiltration silencieuse à l’intérieur des rangs.

Avion-Chasse.fr est un site d’information indépendant.